Gesetzeslage

Das in Deutschland geltende BSI Gesetz wurde bereits im Sommer 2015 durch das IT-Sicherheitsgesetz angepasst und ist nun in durch die Version 2.0 aktualisiert und erweitert worden. Es setzt unter anderem dort an, wo sich unsere Gesellschaft Ausfälle am wenigsten leisten kann: bei den IT-Systemen der Kritischen Infrastrukturen.

Unternehmen, welche kritische Infrastrukturen (KRITIS) betreiben, sind durch das Gesetz über das Bundesamt für Sicherheit in der Informationstechnik (BSIG) dazu verpflichtet, bestimmte Mindest-Sicherheitsstandards für ihre IT-Infrastrukturen einzuhalten.

Im Gegensatz zu den sonst üblichen drei Jahren bis zur nächsten Re-Zertifizierung, erfolgt die KRITIS-Prüfung alle 2 Jahre gemäß §8 BSI-Gesetz.

Die Bundesregierung definiert Kritische Infrastrukturen wie folgt:

„Organisationen oder Einrichtungen mit wichtiger Bedeutung für das staatliche Gemeinwesen, bei deren Ausfall oder Beeinträchtigung nachhaltig wirkende Versorgungsengpässe, erhebliche Störungen der öffentlichen Sicherheit oder andere dramatische Folgen eintreten würden.“

KRITIS-Unternehmen haben eine Meldepflicht für erhebliche Störungen oder vermutete Störungen der Unternehmens-IT gegenüber dem BSI. Hierzu zählen unter anderem Sicherheitslücken, unbekannte Schadsoftware, Spear-Fishing und außergewöhnliche oder unerwartete IT-technische Defekte, z.B. nach Software-Updates.

Das KRITIS Dachgesetz: Schutz unserer kritischen Infrastrukturen

Das KRITIS-Dachgesetz, das die Umsetzung europäischer Richtlinien in nationales Recht ermöglicht, ist ein Meilenstein im Schutz kritischer Infrastrukturen. Es legt einen klaren Pflichtenkatalog fest, der Betreiber kritischer Einrichtungen dazu verpflichtet, Resilienzmaßnahmen zu ergreifen. Diese Maßnahmen umfassen technische, sicherheitsbezogene und organisatorische Aspekte, um Risiken zu bewältigen und Ausfälle zu minimieren.

Das Gesetz definiert auch verschiedene Kategorien von Einrichtungen, darunter kritische Infrastrukturen und kritische Anlagen, die von entscheidender Bedeutung für das Gemeinwesen sind. Durch regelmäßige Risikoanalysen und die Erstellung von Resilienzplänen sollen diese Einrichtungen besser auf mögliche Bedrohungen vorbereitet sein.

Kleinere kritische Infrastrukturen haben die Möglichkeit, freiwillig Resilienzmaßnahmen zu ergreifen und können dabei auf branchenspezifische Standards zurückgreifen. Mögliche Fördermaßnahmen sollen sie dabei unterstützen, ihre Sicherheitsvorkehrungen zu verbessern.

Für Verstöße gegen die Vorschriften des Gesetzes sind Bußgelder vorgesehen, deren Höhe noch festgelegt werden muss. Diese sollen sicherstellen, dass die Einhaltung der Sicherheitsstandards ernst genommen wird und die kritischen Infrastrukturen geschützt bleiben.

Das KRITIS-Dachgesetz markiert einen wichtigen Schritt im Schutz kritischer Infrastrukturen. Durch klare Vorgaben und Maßnahmen zur Verbesserung der Resilienz sollen Ausfälle und Störungen minimiert werden. Es bleibt abzuwarten, wie die Umsetzung des Gesetzes erfolgt und welche Auswirkungen es auf die Sicherheit unserer kritischen Einrichtungen haben wird.

Alles Wichtige zum Thema haben wir in unserem Video zum KRITIS-Dachgesetz zusammengefasst:

FAQ zum Thema KRITIS

• Einrichtung eines Informationssicherheitsmanagementsystems (ISMS)

• Meldepflicht bei Sicherheitsvorfällen

• Regelmäßige Risikoanalysen und Sicherheitsüberprüfungen

• Notfall- und Krisenmanagement

• Schulung und Sensibilisierung der Mitarbeiter

• Zusammenarbeit mit Behörden und anderen KRITIS-Betreibern

BERATUNG

Wir beraten und unterstützen KRITIS-Betreiber hinsichtlich der Umsetzung der erforderlichen Maßnahmen.

Unsere Leistungen im Detail

Beratung für KRITIS-Betreiber

Managementberatung hinsichtlich KRITIS zur Erfüllung und Umsetzung der gesetzlichen Anforderungen.

Entwicklung und Umsetzung eines betriebsinternen Informationssicherheits-Managementsystems.

Coaching und Workshops zur Einführung eines Informationssicherheitsmanagement nach ISO 27001 oder KRITIS Branchenstandard (B3S).

Stellen eines externen Informationssicherheitsbeauftragten.

Workshop der Anforderungen an das Prüfverfahren nach § 8a BSIG

Wir von OPTIQUM helfen als beratende Stelle für KRITIS (Kritische Infrastrukturen)Betreibern kritischer Infrastrukturen dabei, gesetzliche Anforderungen zu erfüllen und effektive Sicherheitsmaßnahmen zu implementieren.

Managementberatung für KRITIS: Die Beratung unterstützt Unternehmen dabei, die gesetzlichen Anforderungen im Bereich KRITIS zu verstehen und umzusetzen. Dies kann die Identifizierung kritischer Infrastrukturen, die Bewertung von Risiken und die Entwicklung geeigneter Sicherheitsmaßnahmen umfassen.

Entwicklung und Umsetzung eines Informationssicherheits-Managementsystems (ISMS): Die Beratung hilft bei der Entwicklung maßgeschneiderter ISMS, die den spezifischen Anforderungen des Unternehmens entsprechen. Dies beinhaltet die Erstellung von Richtlinien, Verfahren und Prozessen zur Gewährleistung der Informationssicherheit.

Coaching und Workshops zur Einführung eines ISMS nach ISO 27001 oder KRITIS-Branchenstandard (B3S): Die Beratung bietet Schulungen und Workshops an, um das Management und die Mitarbeiter über die Anforderungen und Best Practices von ISO 27001 oder dem spezifischen KRITIS-Branchenstandard zu informieren. Dies hilft bei der Vorbereitung auf Zertifizierungsaudits und fördert ein umfassendes Verständnis für Informationssicherheit im Unternehmen.

Stellung eines externen Informationssicherheitsbeauftragten (ISB): Die Beratung kann einen erfahrenen Informationssicherheitsbeauftragten zur Verfügung stellen, der das Unternehmen bei der Umsetzung und Aufrechterhaltung des ISMS unterstützt. Der externe ISB bietet Fachwissen, Überwachung und Beratung in allen Fragen der Informationssicherheit.

Workshop zu den Anforderungen des Prüfverfahrens gemäß § 8a BSIG: Die Beratung führt Workshops durch, um das Unternehmen auf das Prüfverfahren gemäß § 8a des Bundesgesetzes über die Sicherheit in der Informationstechnik (BSIG) vorzubereiten. Dies umfasst die Erklärung der Prüfanforderungen, die Vorbereitung auf Audits und die Unterstützung bei der Dokumentation von Sicherheitsmaßnahmen.

Durch diese Leistungen unterstützt wir KRITIS-Betreiber dabei, ihre Informationssicherheit zu stärken, gesetzliche Anforderungen zu erfüllen und die Widerstandsfähigkeit kritischer Infrastrukturen zu verbessern.

Durch welche Gefahren können Kritische Infrastrukturen bedroht werden?

Die bedeutsamen Infrastrukturen unserer modernen Gesellschaft unterliegen vielfältigen alltäglichen Gefahren und auch Extremereignissen.

Das Spektrum an Bedrohungen reichen von menschlichem oder technischem Versagen über vorsätzliche Strafhandlungen bis zu Naturkatastrophen. Besonders schwere Unglücksfälle, wie z.B. 2011 in Fukushima oder Pandemien, wie die Corona Pandemie, haben deutlich gemacht, dass das private und das öffentliche Leben von Kritischen Infrastrukturen abhängig ist.

Die Tabelle des Bundesamtes für Bevölkerungsschutz und Katastrophenhilfe gibt einen Überblick, welche unterschiedlichen Gefahren KRITIS im Allgemeinen bedrohen können.

Spezifische Gefahren für die IT

Die Angriffszahlen im Bereich des Cybercrime steigen in den vergangenen Jahren exponentiell.

Neben Computerbetrug, dem Ausspähen von Daten, Datendiebstahl gehört auch zum Beispiel der Ausfall von Firmenservern durch Cybercrime-Attacken zu den gängigsten Straftaten

Cyber-Kriminalität im engeren Sinne betrifft alle kriminellen Aktivitäten, bei denen Geräte wie PC, Smartphone und Tablets sowie das Internet die Straftat erst ermöglichen oder als Katalysatoren einen wesentlichen Einfluss darauf haben. Hierunter fallen beispielsweise:

Hacking

Aktivitäten, die Computer und Netzwerke durch Ausnutzen ihrer Sicherheitslücken gefährden

Phishing

Das Abfangen der Daten von Internetnutzern bspw. über gefälschte Internetadressen, E-Mails oder SMS in der Absicht, sensible persönliche Daten zu missbrauchen, beispielsweise um Benutzername und Passwörter für Onlinebanking oder Informationen bezüglich Kreditkarten zu erhalten.

Digitale Erpressung (Ransomware)

Cyberkriminelle nutzen Schadsoftware, sogenannte Ransomware, als Mittel der digitalen Erpressung. Daten auf infizierten Computern werden verschlüsselt, zur Wiederfreigabe soll ein Lösegeld bezahlt werden.

Verbreitung von Computerviren

Ein Computervirus ist ein Programm bzw. Programmcode, der beispielsweise Systemdateien eines Computers beschädigt, Ressourcen verschwendet oder Daten zerstört. Viren unterscheiden sich von anderen Formen von Malware darin, dass sie sich selbst replizieren können, also sich ohne Zustimmung des Benutzers in Dateien oder auf andere Computer kopieren, verbreiten und infizieren.

DoS-Angriffe (Denial of Service)

Ein DOS-Angriff zielt darauf ab, ein System, zum Beispiel einen Server, absichtlich mit übermäßig vielen Anfragen zu bombardieren und damit so stark zu überlasten, dass es seine Aufgaben nicht mehr erfüllen kann und der von ihm angebotene Dienst nicht mehr verfügbar ist.

Illegales Crypto-Mining

Illegales Crypto-Mining bezeichnet die Inanspruchnahme fremder Rechenkapazität zum Schürfen von Kryptowährung zum Beispiel mittels Malware oder mittels implementierter Java-Script Befehle, wie dem Programm „Coinhive“. Hierbei zwingen die infizierten Webseiten ihrer Benutzer Kryptowährung, ohne deren Kenntnisnahme oder Einverständnis, zu schürfen.

Woher weiß ich, ob mein Unternehmen KRITIS ist?

Um zu erfahren, ob Sie zu KRITIS gehören, können Sie sich beispielsweise auf der Website des BSI informieren, ob Sie zu den aufgelisteten Sektoren zählen, die in §2 Absatz 10 des BSI-Gesetzes BSIG zu finden sind.

- Sie müssen den Versorgungsgrad ermitteln, die Anzahl von 10 Mitarbeitern überschreiten sowie über 2 Mio. Jahresumsatz liegen.

- Informieren Sie sich auf BSI-KritisV - Verordnung zur Bestimmung Kritischer Infrastrukturen nach dem BSI-Gesetz, ob ihr Unternehmen in einem der hier aufgeführten Sektoren enthalten ist.

- Ermitteln Sie zudem den Schwellenwert Ihres Unternehmens. Die Berechnungsformeln zur Ermittlung der Schwellenwerte finden Sie im Teil 2 des BSI KritisV unter Punkt 8: BSI-KritisV - Verordnung zur Bestimmung Kritischer Infrastrukturen nach dem BSI-Gesetz

Wir helfen Ihnen bei Fragen zum Thema KRITIS

NIS-2

Was ist NIS-2?

NIS-2 steht für die zweite Stufe der Richtlinie der Europäischen Union über Maßnahmen zur Gewährleistung eines hohen gemeinsamen Sicherheitsniveaus von Netzwerk- und Informationssystemen, auch bekannt als NIS-Richtlinie (Network and Information Systems Directive).

Sie wurde am 27. Dezember 2022 im EU-Amtsblatt veröffentlicht und ist seit dem 16. Januar 2023 in Kraft. Alle EU-Mitgliedstaaten haben bis September 2024 Zeit, um die Richtlinie in nationales Recht umzusetzen.

Die NIS-Richtlinie wurde entwickelt, um die Cybersicherheit in der EU zu verbessern und den Schutz kritischer Infrastrukturen und digitaler Dienste zu gewährleisten.Die NIS-2-Anforderungen bauen auf den Bestimmungen der ersten Stufe der Richtlinie auf und zielen darauf ab, den Schutz vor Cyberbedrohungen weiter zu stärken.

Die genauen Anforderungen können je nach Mitgliedstaat variieren, da die Richtlinie in nationales Recht umgesetzt wird.

⇒ HIER können Sie das Whitepaper zur NIS-2-Richtlinie herunterladen.

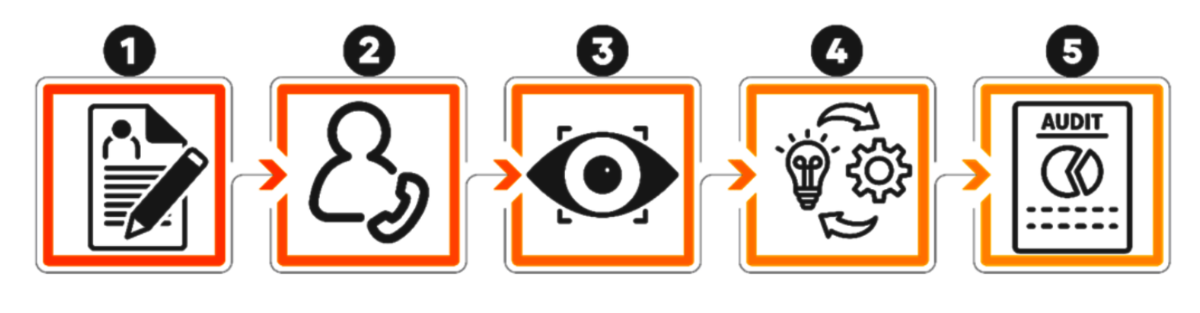

Wie beginnen?

Ihr Unternehmen, Ihre Organisation gehört zu den Kritischen Infrastruktur?

Dann stehen für Sie die folgenden 5 Schritte an:

1. Meldung beim BSI

Sobald Sie festgestellt haben, dass Ihr Unternehmen bzw. Ihre Organisation als Kritische Infrastruktur einzustufen ist, müssen Sie es beim BSI registrieren. Die Prüfung, ob ein Schwellenwert überschritten ist, müssen grundsätzlich bis Ende März auf Basis der Vorjahreszahlen durchgeführt werden.

2. Ansprechpartner festlegen

Das BSI benötigt eine verlässliche und 24/7 erreichbare Kontaktstelle in Ihrem Hause. Sie funktioniert als Schnittstelle zwischen Behörde und KRITIS-Betreiber. Hier meldet das Unternehmen meldungspflichtige IT-Sicherheitsvorfälle, bekommt aber auch Infos zu Bedrohungen und zum Lagebild vom BSI. Das BSI kann also Unternehmen der Kritischen Infrastruktur vorwarnen, wenn Auffälligkeiten auftreten, etwa ein möglicher gebündelter Angriff gegen alle deutschen Energieunternehmen.

3. Sicherheitsvorfälle zuverlässig erkennen und an das BSI melden

In diesem Schritt müssen Prozesse definiert und eingeführt werden, um Sicherheitsvorfälle zuverlässig zu erkennen und einzuordnen. Die im Vorfeld festgelegten Meldewege müssen dokumentiert und in der Unternehmenskultur verankert sein sein, damit ein Sicherheitsvorfall auch zuverlässig dem BSI gemeldet wird. Diese Prozesse dürfen nicht nur theoretisch existieren, sondern müssen von allen Beteiligten gelebt, verinnerlicht und kontinuierlich optimiert werden, um Sicherheitslücken schnellstmöglich zu erkennen und zu schließen.

4. IT-Sicherheit nach Stand der Technik umsetzen

Sie müssen den aktuellen Stand Ihrer aktuellen IT-Sicherheit ermitteln und diesen Status Quo mit den Anforderungen und Vorgaben des BSI abgleichen. Hierbei erhalten Sie eine Auflistung der Abweichungen, die es zu schließen gilt, um Ihre IT-Sicherheit auf den geforderten Stand zu bringen. Wir helfen Unternehmen mittels einer GAP-Analyse dabei, diese Abweichungen gezielt zu finden und mit den entsprechenden Maßnahmenplänen effizient zu schließen. moo

5. Alle 2 Jahre ein IT-Audit durchführen

Unternehmen der Kritischen Infrastruktur müssen alle 2 Jahre nachweisen, dass Ihr Unternehmen IT-Sicherheit nach Stand der Technik umsetzt. Das geschieht beispielsweise mit einem IT-Sicherheitsaudit, bei dem wir Unternehmen und Organisationen mit Hilfe unserer Experten unterstützen

Ablauf einer KRITIS-Prüfung

Unsere Experten zu KRITIS unterstützen Sie bei der Prüfung zur Einhaltung der KRITIS-Verordnung.

Dazu gehört die Meldung und Regisitrierung als Betreiber kritischer Infrastrukturen beim BSI sowie die Einhaltung der Anforderungen an ein entsprechendes Niveau für Cyber Security und IT-Sicherheit, dass im Unternehmen umgesetzt sein muss. Dazu gehören organisatorische Maßnahmen wie ein implementiertes Informationssicherheitsmanagementsystem (ISMS), technologische Schutzmaßnahmen nach dem aktuellen Stand der Technik zum Schutz Ihrer Informational Technology (IT)- und Operational Technology (OT)-Infrastruktur sowie auch Systeme und Prozesse zur Angriffserkennung.

Eine KRITIS-Überprüfung erfolgt in diesen Schritten:

- Prüfungsvorbereitung mit Festlegung der Prüfungsgrundlage sowie der Prüfung des Geltungsbereichs

- Erstellung des Prüfplans

- Dokumentation und deren Überprüfung

- Vor-Ort-Prüfung

- Nachbereitung

- Erstellung des Prüfberichts

- Kommunizieren der gefundenen Mängel und Schwachpunkte

Lassen Sie sich von unseren Experten beraten

So erhalten Sie einen vollständigen Überblick über den aktuellen Stand, eventuelle Schwachstellen, die Sicherheit der

IT-Infrastruktur und weiteren Handlungsbedarf in Ihrem Unternehmen.

Unser Team für den Bereich KRITIS:

Dr. Stephen Dickopf

Qualifikation:

Auditor für Informationssicherheitsmanagement -ISO 27001:2022- zusätzliche Prüfkompetenz nach §8a BSIG.

Berater für den Bereich KRITIS.

Erich Lange

Qualifikation:

Auditor für Informationssicherheitsmanagement - ISO 27001:2022- zusätzliche Prüfkompetenz nach §8a BSIG.

Berater für den Bereich KRITIS.

Christoph Holighaus

Qualifikation:

Auditor für Informations-sicherheitsmanagement -ISO 27001:2022- zusätzliche Prüfkompetenz nach §8a BSIG.

Berater für den Bereich KRITIS.

Achim Kosbenler

Qualifikation:

Auditor für Informations-sicherheitsmanagement -ISO 27001:2022- zusätzliche Prüfkompetenz nach §8a BSIG.

Berater für den Bereich KRITIS.